WordPress Redirect Hack: предотвращение и лучшие исправления

Ищете решение для взлома перенаправления WordPress? 👨💻

Взлом WordPress с перенаправлением, к сожалению, является обычным явлением, а также одним из самых серьезных заражений вредоносным ПО, с которым может столкнуться веб-сайт.

В этом типе взлома посетители вашего сайта перенаправляются на вредоносные веб-сайты 🦇, где они используются за счет репутации вашего сайта.

Другими негативными последствиями этого являются потеря органического трафика, высокий показатель отказов и SEO-штрафы.

👉 Лучший способ сдержать ущерб, вызванный взломом перенаправления, — это немедленно очистить свой сайт и взять твердое шаги для предотвращения будущих угроз.

К концу этой статьи вы будете знать, как удалить взлом с вашего веб-сайта WordPress и предпринять шаги для защиты вашего сайта от будущих хакерских атак.

Давайте углубимся. 🥽

Причины, влияние, идентификация и варианты взлома WordPress с перенаправлением

Взлом перенаправления WordPress происходит, когда хакеры получают доступ к вашему веб-сайту и внедряют вредоносное ПО в ваши файлы и папки.

Что может вызвать взлом перенаправления WordPress?

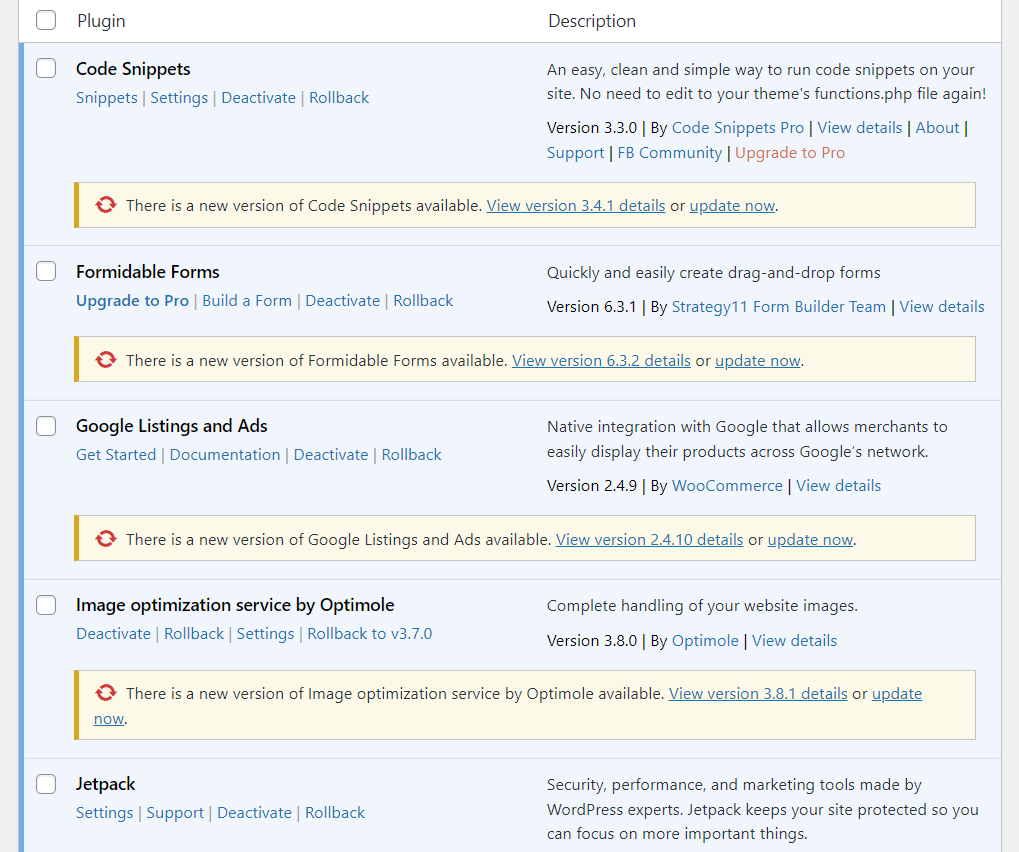

Хакеры обычно получают несанкционированный доступ к веб-сайтам WordPress, используя устаревшие или обнуленные темы и плагины, а также угадывая слабые учетные данные пользователя.

Каковы последствия взлома WordPress с перенаправлением?

Получив доступ к вашему веб-сайту, хакеры заражают ваши файлы и папки вредоносным кодом, который может заставить некоторые или все ваши страницы перенаправлять посетителей на гнусные веб-сайты.

В некоторых случаях хакеры сделают так, что вошедшие в систему пользователи с правами администратора не столкнутся с перенаправлением, что означает, что вы можете даже не знать, что что-то не так.

Этими сайтами управляют хакеры, и они созданы для того, чтобы обмануть перенаправленных посетителей в покупка нелегальных продуктов или обмануть их отказ от личной (например, медицинской и финансовой) информации.

Некоторые посетители достаточно умны, чтобы распознать эти перенаправления как спам, и они немедленно покидают эти гнусные веб-сайты. Но они также начинают воспринимать ваши клеймо отрицательно и может принять решение прекратить посещение вашего веб-сайта.

Посетители, которые в конечном итоге становятся жертвами эксплуатации, никогда не вернутся на ваш сайт, и они могут объявить ваш сайт мошенническим на онлайн-форумах и в группах в социальных сетях, что еще больше запятнает ваш бренд.

Веб-сайты с плохой репутацией не привлекают много посетителей, поэтому вы обязательно увидите резкое падение трафика. 📉

Достаточно скоро поисковые системы заметят высокие показатели отказов вашего сайта (вызванные перенаправлением) и сделают вывод, что ваш сайт не представляет ценности для посетителей. Значит, они решат понизить свой рейтинг. Узнав, что ваш сайт взломан, поисковые системы оштрафуют ваш сайт и запретят пользователям доступ к нему, что приведет к дальнейшему снижению посещаемости.

Даже ваш Хостинг-провайдер приостановит работу вашего сайта когда он обнаруживает заражение вредоносным ПО на вашем веб-сайте WordPress.

Помимо всего этого, хакеры имеют доступ к конфиденциальной информации, касающейся вашего бизнеса, данным пользователей, коммерческой тайне, информации о ценах и т. д. Они могут в конечном итоге украсть эту информацию и продать ее своим конкурентам, чтобы быстро заработать несколько долларов. 🤑

Как определить взлом редиректа WordPress?

Очевидным признаком взлома WordPress с перенаправлением является то, что пользователи и посетители перенаправляются на странные веб-сайты со спамом. Другими признаками взлома этого типа являются:

- Ваш сайт URL отображается в поисковой системе но посетители, пытающиеся открыть URL-адрес, перенаправляются на вредоносный сайт

- Всплывающее уведомление или CAPTCHA появляются на вашем сайте без вашего ведома. Посетители, пытающиеся подписаться или подтвердить, перенаправляются на другие сайты.

- Подозрительные ссылки на bit.ly появляются на страницах и в сообщениях. Нажатие на эти ссылки вызывает перенаправления

- Неизвестные файлы и папки с тарабарские имена появляться на сервере вашего сайта

- Также, новые посты и страницы публикуются без вашего ведома. Когда вы пытаетесь открыть их, вы перенаправляетесь на вредоносные веб-сайты.

Варианты взлома перенаправления WordPress

В зависимости от того, как перенаправляются пользователи и посетители, взлом перенаправления WordPress можно разделить на разные типы. Давайте посмотрим на типы или варианты взлома перенаправления:

- Взлом перенаправления push-уведомлений: посетителям показывается окно push-уведомления, которое перенаправляет их на сайты для взрослых.

- Взлом перенаправления для конкретного устройства: Появляется только в мобильной или настольной версии веб-сайта.

- Взлом перенаправления по конкретному местоположению: посетители только из определенных мест перенаправляются на гнусные сайты.

- Взлом перенаправления результатов поиска: перенаправление происходит только тогда, когда ваш сайт открывается через поисковые системы.

Теперь, когда вы много знаете о взломе перенаправления WordPress, давайте приступим к мерам по удалению взлома.

Как исправить взлом редиректа WordPress

Чтобы исправить взлом перенаправления WordPress, вам необходимо предпринять следующие шаги:

- Сканируйте свой веб-сайт

- Очистить заражение вредоносным ПО

- Удаление подозрительных пользователей, плагинов и тем

- Обновите учетные данные, плагины и темы

В следующих нескольких разделах мы покажем, как выполнить каждый из этих шагов. Давайте начнем. 🎬

Шаг 1: Сканируйте свой сайт 🔎

Первое, что вам нужно сделать, это определить зараженные вредоносным ПО файлы и папки, присутствующие на вашем веб-сайте WordPress. Это можно сделать вручную или с помощью подключаемого модуля безопасности или специального сканера вредоносных программ.

Вручную просканируйте свой сайт

Ручное сканирование сложно, потому что оно требует технических знаний.

Во-первых, вам нужно знать, как работать с серверной частью сайта WordPress. Вы должны иметь доступ к папке public_html и проверять файлы и папки внутри этой конкретной папки.

А во-вторых, вы должны уметь отличать чистый код от вредоносного. Это может быть сложно даже для опытных разработчиков.

Хакеры умны, они отточили технику сокрытия вредоносных кодов, файлов и папок на виду. Таким образом, даже если бы мы провели вас через процесс сканирования вручную, вы могли бы в конечном итоге удалить неправильный фрагмент кода, файл или папку и привести к сбою вашего веб-сайта.

Сканирование взломанного сайта с помощью подключаемого модуля безопасности — гораздо более безопасный способ выявления заражения вредоносным ПО.

Сканируйте свой сайт с помощью плагина безопасности

Доступны специальные плагины для сканирования, но мы рекомендуем использовать плагин безопасности. Это связано с тем, что сканеры сканируют только сайт, тогда как плагины безопасности помогают очистить взломанный сайт и после выявления вредоносного ПО.

Есть несколько плагинов безопасности на выбор. Выберите плагин, установите его на свой сайт и запустите сканирование. Просто внимательно продумайте, какой плагин использовать.

Вы захотите выбрать тот, который не слишком дорого и не имеет длительного времени оборота. Также загляните в процесс сканирования и удаления вредоносных программ плагинов, прежде чем сделать свой выбор.

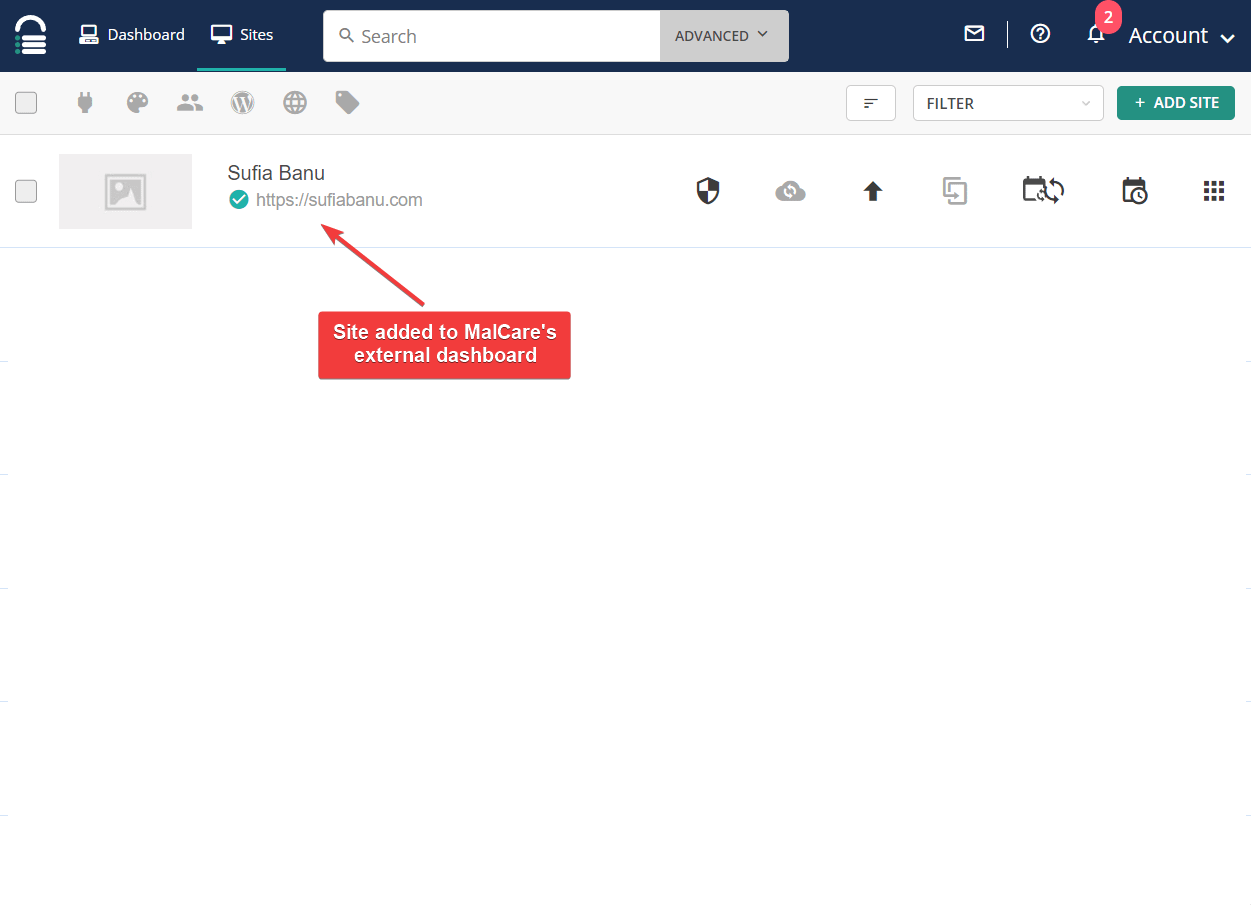

Например, Wordfence позволяет запускать сканирование с панели управления WordPress. Но с плагином безопасности, например MalCareвам необходимо получить доступ к их внешней панели инструментов, а затем добавить свой веб-сайт на эту панель инструментов, прежде чем приступить к сканированию.

MalCare позволяет запустить очиститель сразу после завершения сканирования. Но большинству плагинов безопасности потребуется, чтобы вы дождались, пока их специалисты по удалению вредоносных программ получат доступ к вашему сайту и очистят его. Это означает, что MalCare очистит ваш сайт быстрее, чем любой другой плагин безопасности.

Выберите плагин безопасности, взвесив плюсы и минусы каждого из них. Затем перейдите к сканированию вашего сайта с помощью плагина по вашему выбору.

Шаг 2. Удалите заражение вредоносным ПО 🧹

Процесс удаления вредоносных программ для большинства плагинов безопасности выглядит так…

После сканирования вашего сайта плагин отображает зараженные файлы, обнаруженные на вашем сайте.

Затем они призывают вас связаться с их экспертами по очистке от вредоносных программ, подняв тикет или нажав кнопку Чистый сайт кнопка.

Затем вам нужно предоставить доступ к вашему веб-сайту и подождать 24 часа, пока команда по удалению вредоносных программ очистит зараженные файлы и папки.

Хотя большинство процессов удаления вредоносных программ выглядят так, некоторые плагины безопасности, такие как MalCare, предлагают немедленную очистку. Все, что вам нужно сделать, это начать процесс, выбрав Автоматическая очистка и введите учетные данные FTP вашего сайта, чтобы автоматическая система могла получить доступ к вашему сайту. Затем просто расслабьтесь и подождите несколько минут, пока ваш сайт очищается.

Если вы используете управляемый хостинг WordPress, ваш хостинг-провайдер может также предложить бесплатную услугу по исправлению взломанного сайта WordPress. Это верно для большинства высококачественных управляемых хостов WordPress.

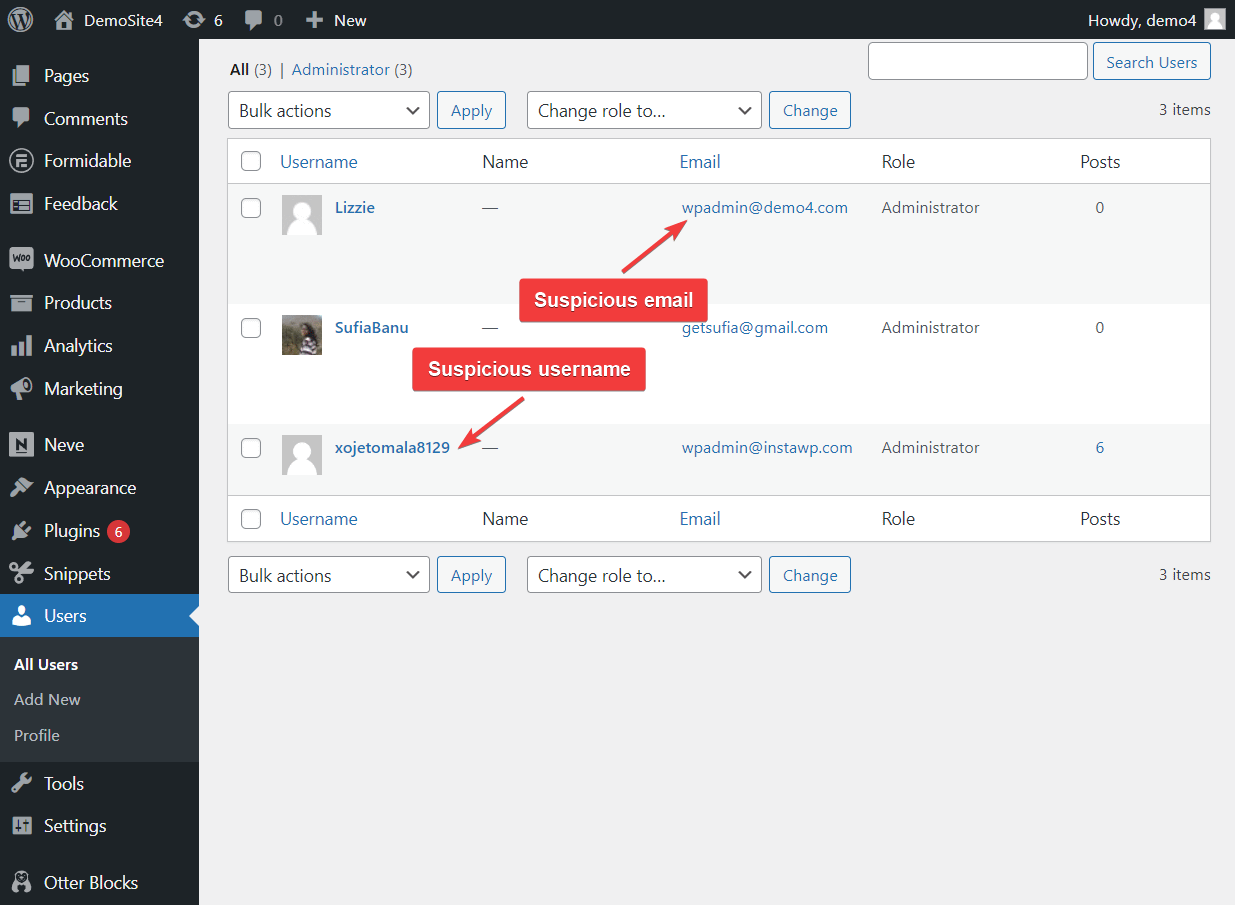

Шаг 3. Удалите подозрительных пользователей, плагины и темы 🗑

Получив доступ к вашему сайту, хакеры заражают ваши файлы и папки, а также добавляют на сайт вредоносных пользователей, плагины и темы. Они используют это программное обеспечение, чтобы получить доступ к вашему сайту после его очистки.

Чтобы предотвратить повторный взлом, вам необходимо тщательно изучить всех существующих пользователей, плагины и темы. Не стесняйтесь удалять любого пользователя или программное обеспечение, которое выглядит подозрительно.

Шаг 4. Обновите учетные данные, плагины и темы 🧑💻🔌🎨

Ранее в этой статье мы упоминали, что распространенными причинами взлома WordPress с перенаправлением являются устаревшие и обнуленные плагины и темы, а также слабые учетные данные пользователя.

После удаления вредоносного ПО и вредоносных пользователей или программного обеспечения с вашего веб-сайта вам необходимо устранить настоящую причину взлома.

Это можно сделать, обновив устаревшие плагины и темы, сделав обязательным использование надежных учетных данных и навсегда удалив обнуленные плагины и темы.

Как предотвратить переадресацию WordPress в будущем

Чтобы предотвратить взломы с перенаправлением или любые другие типы взломов на вашем веб-сайте WordPress, вам необходимо предпринять следующие шаги:

Вот и все. На этом мы подошли к концу этого урока. 😼

Последнее слово о взломе перенаправления WordPress 🏁

Взлом перенаправления WordPress обычно происходит из-за устаревших или обнуленных плагинов и тем, слабых имен пользователей и паролей.

Удаление взлома вручную — трудоемкий процесс и требует технических знаний, поэтому использование плагина безопасности — лучший способ очистить этот тип взлома.

После очистки взлома важно предотвратить повторный взлом. Вы можете сделать это, предприняв такие шаги, как удаление подозрительных пользователей, плагинов и тем, удаление обнуленных плагинов и тем и обновление устаревших плагинов и тем. В дополнение ко всему этому вы также должны установить брандмауэр, пересмотреть роли пользователей и принять меры по усилению защиты сайта.

Если у вас все еще есть какие-либо вопросы о взломе перенаправления WordPress, сообщите нам об этом в разделе комментариев ниже..